よくあるのが、パスワードの文字数を増やしてください。

その他が、パスワードを定期的に変更してください。

どっちもダメなんですよ。

「16 桁ランダム文字列パスワード突破か 広島県のメールアドレスアカウントでスパム配信」https://s.netsecurity.ne.jp/article/2024/07/01/51218.html

そもそもパスワードを16文字から20文字に変更したからと言っても他で脆弱性があった場合、すぐにサーバは乗っ取られるんです。

パスワード管理アプリとかも私からしたら危険。

どうして、その会社を信用する?

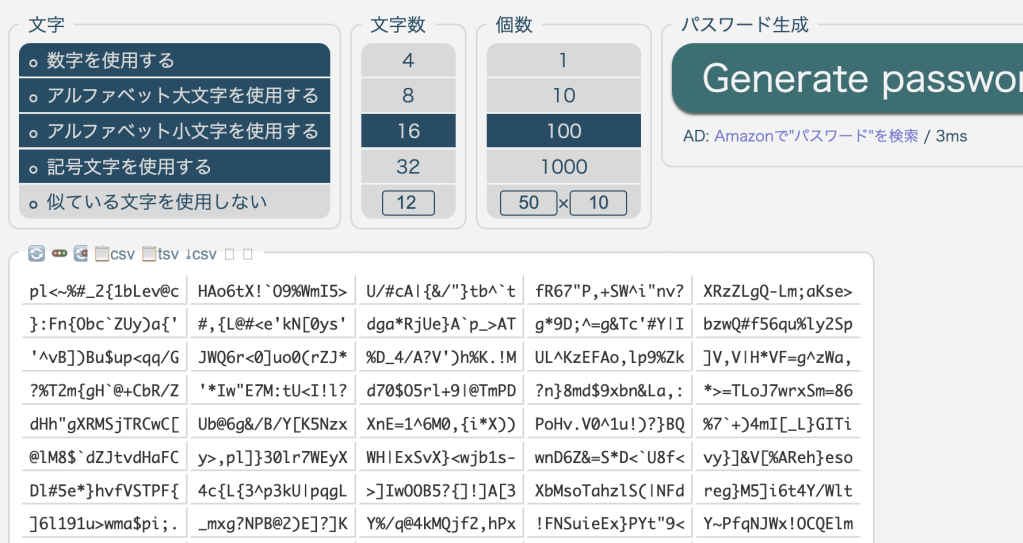

パスワードジェネレーターでランダムなものを作るのは一つの手段だが、それでもダメ!

ランダム文字でも「数字を利用」「大文字」「小文字」「記号」「似ている文字」の使用をすべて許可しないと、破られやすい。

この場合、どこまでランダムだったのか?

マイクロソフトやGoogleがパスワードだけに頼らず、MFA(マルチファクター認証)も安心できないとのことで、「パスキー」でログインする仕組みを作っている。

パスキーというのは新時代の認証システムであり、サーバーに侵入されたときでも、両方の鍵(OKを出す仕組み)がないと入れない仕組みである。

2FA(二段階認証)と違うのは、2FAはパスワードと別の要素で認証する仕組みだが、パスキーはパスワードではなく、物理的に指紋であったり、OKを出す端末が必要だったりする。

パスキーの場合は生成されたデバイスに紐付けされていない(2FAのGoogle AuthenticatorやMS Authenticatorはアプリを登録した端末しかできない)ので、パスワードに比べて高いセキュリティを維持できる。

ちなみに15年くらい前に私はGoogleの2FAのバグにて突破されている。

そういうものに紐づけされないことで安全性を保つ。

ここで申し上げたいのは2FAだろうがパスキーだろうがではなく、

パスワードの文字数を増やしただけじゃダメだ

2FAやパスキーを設けなねばならない。

いくら文字数を増やしても乗っ取られます。

パスワードの使い回しもよくないのと、更にわかりやすい辞書攻撃で判別されやすい言葉もダメだ。

12345678やQWERTYUIOPとかが最も多く利用されているパスワード。

その他ABCDEFGHIJK なども。

今は、そのようなパスワードはサーバで禁止リストとして載っています。

しかし、いまだにこのようなパスワードが使われているのが事実です。

そもそもメールサーバに入られたり、SMTPの脆弱性、それ以外に悪しきSENDMAILの問題(笑)だったりしたら、別次元の問題でもあります。

ちなみに、私はSENDMAIL→postfix→QMAILに移行しましたが、QMAIL+vpopmail+courier-imapでIMAP導入したが設定が難しかったりして、結局は Postfix/Davecotにした経験もありました。

そんな面倒なことを、すべてレンタルサーバーに移行して、枕を高くして眠れるようにはなりました(笑)

ちなみに、メルマガは私は Benchmark Email 社を活用しています。